Studium. Die RUB wagt mit der Gründung einer neuen Fakultät einen weiteren Schritt, um ein noch bedeutenderer Standpunkt für Informatik zu werden.

Artikel mit Tag "It-sicherheit"

Messe. Seit 2008 gibt es die Messe ITS.connect an der Ruhr-Universität, die Studierenden aus der IT-Sicherheit ermöglicht, Kontakt zu verschiedenen Unternehmen der Branche zu knüpfen. Einen Ausblick darauf, was Euch bei der zweiten digitalen Ausgabe erwartet, bekommt Ihr hier.

IT-Sicherheit. Erstmals starb in Deutschland aufgrund eines Hacker:innen-Angriffs auf die Uni-Klinik Düsseldorf eine Person. Die Attacken auf Universitätssysteme nahmen in den vergangenen Monaten stark zu.

Sicherheitslücke. Ein Forscher*innenteam der RUB hat eine Sicherheitslücke in der Spracherkennungssoftware Kaldi entdeckt. Über versteckte Audiosignale könnten Alexa und Co ausgetrickst werden.

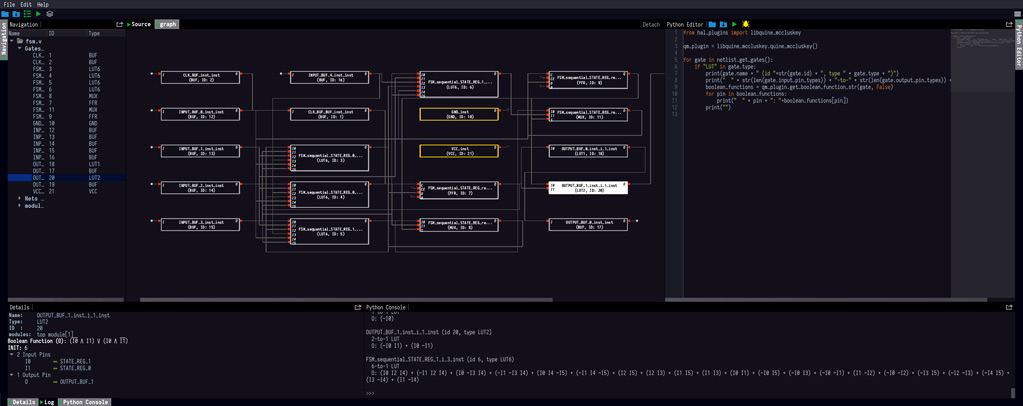

IT-Sicherheit. Ein Team des Lehrstuhls für Eingebettete Sicherheit am Horst-Görtz Institut hat das Tool HAL entwickelt, das es ermöglicht, Hardware zu analysieren.

Die RUB-IT-Sicherheitsexperten Dr. Thorsten Holz und Moritz Contag haben im Zuge einer Recherche mit dem Bayrischen Rundfunk und NDR die Unternehmensspionage-Software Winnti der gleichnamigen chinesischen Hackergruppe analysiert. Im Gespräch spricht Thorsten Holz über Wirtschaftsspionage und Organisationsformen von Hackergruppen.

IT-Sicherheit. Am 29. März wurde das Exzellenzcluster „Cyber-Sicherheit im Zeitalter großskaliger Angreifer“, kurz CaSa, feierlich eröffnet.

Social Media. IT-Sicherheitsexperte Professor Thorsten Holz hat für einen Tag den Twitter-Account der Ruhr-Universität Bochum übernommen. Wie der Tag verlief, erfahrt Ihr hier.

IT-Sicherheit. Kaum ein Bereich im Internet, in dem sich Nutzer*innen nicht mit einem Passwort absichern. Das Problem: Wenige setzen auf divergente Zugangsdaten. Mails, die auf Datenschutz hinweisen, werden häufig nicht verstanden.

IT-Sicherheit. Bochumer Forscher*innen ist es gelungen, auf der Spracherkennungssoftware Kaldi basierende Geräte durch versteckte Audiosignale anzugreifen.