IT-Sicherheit. Ein Team des Lehrstuhls für Eingebettete Sicherheit am Horst-Görtz Institut hat das Tool HAL entwickelt, das es ermöglicht, Hardware zu analysieren.

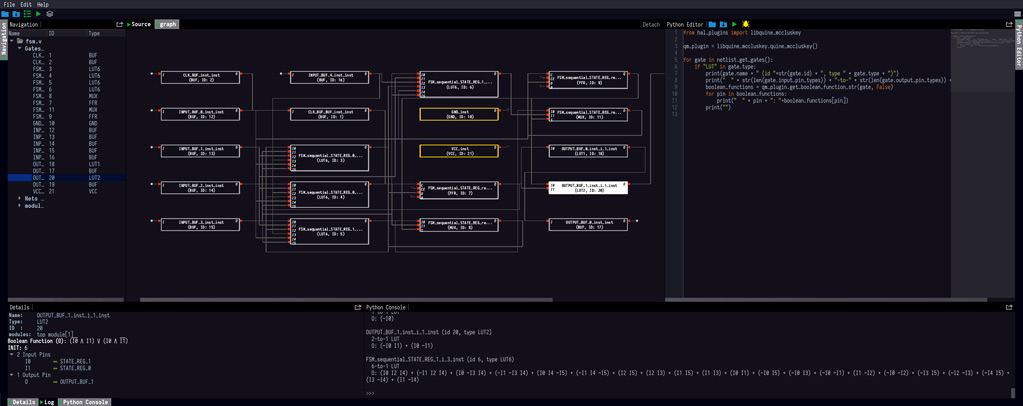

Heutige Prozessoren bestehen aus Milliarden winziger Transistoren, die über viele Schichten miteinander verbunden sind. Den Bauplan eines solchen Prozessors zu rekonstruieren, ist ein äußerst schwieriges Unterfangen: Hierzu muss ein Chip zunächst optisch erfasst werden. Schicht für Schicht wird dabei abgetragen und mit einem Rasterelektronenmikroskop fotografiert. Daraus wird eine sogenannte Netzliste erstellt, also eine Darstellung aller Transistoren und ihrer Verbindungen. Doch diese Netzliste ist aufgrund ihrer Größe denkbar undurchsichtig. Nun haben Forscher des Lehrstuhls für Eingebettete Sicherheit am Horst-Görtz-Institut für IT-Sicherheit das weltweit erste öffentlich verfügbare Hardware Reverse-Engineering Tool, HAL (The Hardware Analyzer) entwickelt, das es ermöglicht, diese Netzpläne automatisiert zu analysieren. Der Name HAL ist auch eine Anspielung an die künstliche Intelligenz HAL 9000 aus dem Stanley Kubrick-Film 2001: A Space Odyssey. Zu entdecken, welcher Schaltkreis welche Funktion hat, war bisher eine langwierige, aufwendige Arbeit, die von menschlichen Analyst*innen erledigt wurde. HAL hilft dabei, diesen Prozess erheblich zu beschleunigen. „Der Reverse-Engineer ist selten daran interessiert, das gesamte Design zu verstehen. Oft möchte man nur einen kleinen Teil verstehen. Das ist wie bei einem kaputten Auto. Da interessiert einen nicht, wie die Motorsteuerung funktioniert, wenn der Scheibenwischer nicht wischt“, erklärt Max Hoffmann, der HAL zusammen mit seinen Kollegen Marc Fyrbiak und Sebastian Wallat entwickelte.

Ein wesentlicher Bestandteil des Programms ist jedoch seine Erweiterbarkeit: Denn die Forscher haben HAL als frei verfügbares Open-Source-Projekt veröffentlicht, das es anderen Entwickler*innen ermöglicht, Plugins zu schreiben und das Grundprogramm so zu erweitern. HAL ist daher wie ein Werkzeugkasten, der als Grundlage dient, aber durch weitere Werkzeuge stetig erweitert werden kann. Dadurch werden weitere Möglichkeiten geschaffen, die komplizierten Netzlisten zu analysieren. „Von unserer Seite gibt es immer den Aufruf zur Mitarbeit“, sagt Hoffmann. Denn erfolgreiche Open Source-Projekte hängen vor allem davon ab, wie aktiv die Community dahinter ist, weshalb sich die Forscher einen regen Austausch wünschen und stets für Fragen bereitstehen.

Die Anwendungsfälle für HAL sind vielfältig. Es lassen sich dadurch gezielt Hardware-Backdoors finden, also Sicherheitslücken, die bewusst eingebaut wurden. Beispielsweise stehen Hersteller wie die chinesische Firma Huawei unter Verdacht, Hardwarelücken in ihren Produkten einzubauen.

Weitere Möglichkeiten bieten sich auch im Entdecken von Patentverletzungen, indem zwei Chips gegenübergestellt und auf ähnliche Baupläne hin untersucht werden, oder der Analyse von Gegenmaßnahmen, um Reverse Engineering zu erschweren.

Auch im Studium der IT-Sicherheit findet HAL Verwendung. Denn für die Studierenden ist HAL nun im Grunde ein Forschungsobjekt, an dem sie im Studium arbeiten können. „Wir benutzen HAL neben der Forschung, auch in unserer Vorlesung ‚Introduction to Hardware Reverse Engineering‘. Das heißt, wir verwenden HAL auch um Studierende näher an aktuelle Forschungsthemen zu bringen. Dementsprechend ist es auf jeden Fall ein super wichtiges Projekt für uns“, so Hoffmann.

HAL ist verfügbar auf: github.com/emsec/hal.

:Stefan Moll

0 comments